Keamanan Data dalam Implementasi ERP Internet of Things menjadi semakin krusial seiring dengan meningkatnya integrasi perangkat Internet of Things (IoT) ke dalam sistem Enterprise Resource Planning (ERP). Integrasi ini, meskipun menawarkan efisiensi dan otomatisasi yang signifikan, juga menghadirkan tantangan keamanan data yang kompleks. Manajemen data yang efektif dan perlindungan terhadap berbagai ancaman siber menjadi kunci keberhasilan implementasi ERP IoT yang aman dan handal.

Sistem ERP yang terintegrasi dengan IoT mengumpulkan dan memproses volume data yang besar dan sensitif, mulai dari informasi pelanggan hingga data operasional perusahaan. Kerentanan keamanan pada perangkat IoT yang terhubung, seperti kurangnya enkripsi dan otentikasi yang kuat, dapat mengakibatkan kebocoran data, gangguan operasional, dan kerugian finansial yang signifikan. Oleh karena itu, pemahaman yang komprehensif tentang ancaman keamanan, strategi mitigasi, dan kepatuhan terhadap regulasi yang berlaku sangat penting untuk memastikan keberlangsungan bisnis.

Daftar Isi

Implementasi ERP dan Internet of Things (IoT)

Integrasi sistem Enterprise Resource Planning (ERP) dan Internet of Things (IoT) menawarkan potensi peningkatan efisiensi dan pengambilan keputusan yang signifikan bagi berbagai industri. Namun, integrasi ini juga menghadirkan tantangan keamanan data yang kompleks. Penting untuk memahami bagaimana sistem ERP dan perangkat IoT berinteraksi, ancaman yang muncul, dan strategi mitigasi yang efektif.

Integrasi Sistem ERP dan Perangkat IoT

Integrasi ERP dan IoT melibatkan koneksi perangkat IoT, seperti sensor, aktuator, dan mesin pintar, ke sistem ERP. Data yang dikumpulkan oleh perangkat IoT, seperti data produksi, inventaris, dan kondisi peralatan, ditransmisikan ke sistem ERP untuk analisis dan pengambilan keputusan. Keamanan data dalam konteks ini memerlukan perlindungan data yang dtransmisikan dan disimpan, serta kontrol akses yang ketat.

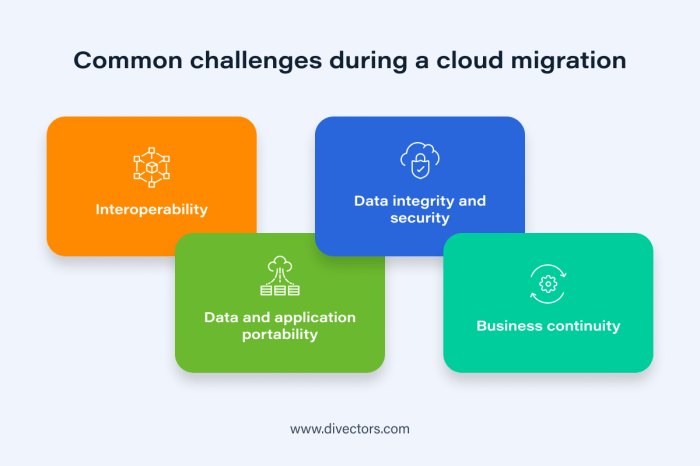

Tantangan Keamanan Data dalam Integrasi ERP dan IoT

Tantangan utama dalam mengamankan data yang dihasilkan dari integrasi ERP dan IoT meliputi volume data yang besar, keragaman perangkat dan protokol, serta potensi kerentanan pada perangkat IoT. Keamanan data memerlukan pendekatan yang komprehensif, yang mempertimbangkan seluruh siklus hidup data, dari pengumpulan hingga penyimpanan dan pembuangan. Kurangnya standar keamanan yang seragam pada perangkat IoT juga memperumit upaya mengamankan data.

Contoh Implementasi ERP dan IoT serta Potensi Kerentanan

Sebagai contoh, sebuah pabrik manufaktur dapat mengintegrasikan sensor IoT pada mesin produksi untuk memantau kinerja dan mendeteksi masalah. Data ini kemudian dkirim ke sistem ERP untuk analisis dan perencanaan produksi. Potensi kerentanan termasuk serangan siber pada sensor IoT yang dapat menyebabkan data produksi yang salah atau termanipulasi, serta kebocoran data sensitif jika sistem ERP tidak terlindungi dengan baik. Perangkat IoT yang tidak terbarui juga dapat menjadi pintu masuk bagi malware.

Perbandingan Risiko Keamanan Data pada Sistem ERP Tradisional dan Sistem ERP Terintegrasi IoT

| Risiko | ERP Tradisional | ERP Terintegrasi IoT | Perbedaan Risiko |

|---|---|---|---|

| Serangan Siber | Relatif rendah, terfokus pada sistem internal. | Lebih tinggi, mencakup perangkat IoT yang rentan. | Peningkatan luas permukaan serangan. |

| Kebocoran Data | Terbatas pada data internal. | Potensi kebocoran data yang lebih besar, termasuk data operasional dari perangkat IoT. | Peningkatan volume dan keragaman data yang rentan. |

| Gangguan Operasional | Terbatas pada sistem internal. | Potensi gangguan yang lebih luas, termasuk gangguan pada perangkat IoT dan proses produksi. | Dampak yang lebih besar pada operasional bisnis. |

Ilustrasi Alur Data dalam Sistem ERP Terintegrasi IoT

Ilustrasi alur data akan menunjukkan perangkat IoT (misalnya, sensor suhu pada mesin produksi) mengirimkan data melalui jaringan ke gateway IoT. Gateway IoT kemudian meneruskan data ke sistem ERP melalui koneksi aman. Titik-titik kritis yang memerlukan pengamanan ekstra meliputi koneksi antara perangkat IoT dan gateway, gateway dan sistem ERP, serta penyimpanan data dalam sistem ERP. Enkripsi data pada setiap tahap dan otentikasi yang kuat pada setiap titik akses sangat penting.

Ancaman Keamanan Data pada Sistem ERP IoT: Pentingnya Keamanan Data Dalam Implementasi ERP Internet Of Things

Sistem ERP yang terintegrasi dengan IoT menghadapi berbagai ancaman keamanan data yang unik. Pemahaman yang mendalam tentang jenis ancaman ini penting untuk mengembangkan strategi keamanan yang efektif.

Jenis Ancaman Keamanan Data pada Sistem ERP IoT

Ancaman keamanan data pada sistem ERP IoT mencakup serangan malware, serangan denial-of-service (DoS), serangan man-in-the-middle, dan serangan ransomware. Perangkat IoT yang tidak aman dapat menjadi titik masuk bagi serangan siber, memungkinkan penyerang untuk mengakses data sensitif dalam sistem ERP. Serangan ini dapat menyebabkan kebocoran data, gangguan operasional, dan kerugian finansial.

Risiko Kebocoran Data Sensitif Akibat Serangan Siber

Serangan siber pada perangkat IoT yang terhubung ke sistem ERP dapat menyebabkan kebocoran data sensitif, seperti informasi pelanggan, data keuangan, dan rahasia dagang. Data ini dapat disalahgunakan oleh penyerang untuk tujuan finansial atau untuk melakukan spionase ekonomi. Kegagalan dalam mengamankan perangkat IoT dapat berakibat fatal bagi reputasi perusahaan dan memicu tuntutan hukum.

Potensi Dampak Serangan Ransomware

Serangan ransomware dapat mengenkripsi data penting dalam sistem ERP IoT, sehingga menghambat operasional bisnis. Pemulihan data dapat memakan waktu dan biaya yang signifikan, dan mungkin tidak selalu berhasil. Perusahaan perlu memiliki rencana pemulihan bencana yang komprehensif untuk meminimalkan dampak serangan ransomware.

Gangguan Operasional Akibat Serangan Denial-of-Service (DoS)

Serangan DoS dapat melumpuhkan sistem ERP IoT dengan membanjiri sistem dengan lalu lintas yang berlebihan, sehingga membuat sistem tidak dapat dakses. Hal ini dapat mengganggu operasional bisnis dan menyebabkan kerugian finansial yang signifikan. Implementasi mekanisme perlindungan DoS sangat penting untuk memastikan ketersediaan sistem.

Praktik Terbaik Pencegahan dan Pengurangan Ancaman Keamanan Data

Praktik terbaik meliputi penggunaan perangkat IoT yang aman, penerapan enkripsi data, segmentasi jaringan, pembaruan perangkat lunak secara teratur, dan pelatihan keamanan karyawan. Penting juga untuk memiliki rencana tanggap insiden keamanan data yang komprehensif untuk menangani insiden keamanan yang mungkin terjadi.

Strategi Pengamanan Data pada Sistem ERP IoT

Implementasi strategi keamanan data yang komprehensif sangat penting untuk melindungi data sensitif dalam lingkungan ERP IoT. Strategi ini harus mencakup langkah-langkah teknis, administratif, dan fisik.

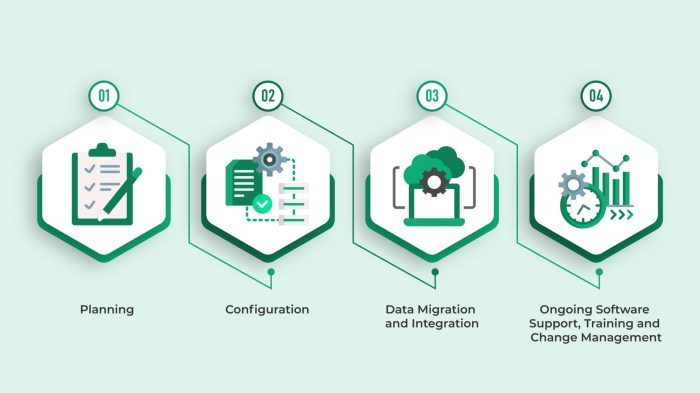

Langkah-Langkah Implementasi Keamanan Data yang Komprehensif

Langkah-langkah ini meliputi implementasi firewall, sistem deteksi intrusi, dan sistem pencegahan kehilangan data. Penggunaan enkripsi data, baik saat data sedang dtransmisikan maupun disimpan, juga sangat penting. Penting juga untuk melakukan audit keamanan secara berkala untuk mengidentifikasi dan mengatasi kerentanan.

Contoh Kebijakan Keamanan Data yang Efektif

Kebijakan keamanan data harus mencakup panduan tentang akses data, penggunaan perangkat, dan prosedur pelaporan insiden keamanan. Kebijakan ini harus dikomunikasikan kepada semua karyawan dan dipahami dengan baik. Pembaruan kebijakan secara berkala diperlukan untuk memastikan kebijakan tersebut tetap relevan dengan ancaman keamanan yang berkembang.

Pentingnya Enkripsi Data

Enkripsi data melindungi data sensitif dari akses yang tidak sah, bahkan jika data tersebut diretas. Enkripsi harus dterapkan pada semua data yang ditransmisikan dan disimpan dalam sistem ERP IoT, termasuk data yang berasal dari perangkat IoT.

Peran Manajemen Risiko dalam Pengamanan Data

Manajemen risiko merupakan proses sistematis untuk mengidentifikasi, menilai, dan mengendalikan risiko keamanan data. Hal ini melibatkan pengukuran potensi dampak dari ancaman keamanan dan implementasi kontrol yang tepat untuk mengurangi risiko tersebut. Proses ini harus berkelanjutan dan dsesuaikan dengan perkembangan teknologi dan ancaman keamanan yang baru.

Penerapan Otentikasi Multi-Faktor

Otentikasi multi-faktor menambahkan lapisan keamanan tambahan dengan mengharuskan pengguna untuk memberikan beberapa metode otentikasi untuk mengakses sistem ERP IoT. Hal ini dapat mencakup kata sandi, token keamanan, dan biometrik. Penggunaan otentikasi multi-faktor mengurangi risiko akses yang tidak sah.

Peraturan dan Kepatuhan Keamanan Data

Perusahaan harus mematuhi berbagai regulasi dan standar keamanan data yang relevan dengan implementasi ERP IoT. Kepatuhan terhadap peraturan ini sangat penting untuk menghindari denda dan kerusakan reputasi.

Regulasi dan Standar Keamanan Data yang Relevan

Regulasi seperti GDPR (General Data Protection Regulation) dan CCPA (California Consumer Privacy Act) menetapkan persyaratan ketat untuk perlindungan data pribadi. Standar keamanan seperti ISO 27001 juga memberikan kerangka kerja untuk manajemen keamanan informasi.

Memastikan Kepatuhan terhadap Peraturan Keamanan Data

Perusahaan harus mengembangkan dan menerapkan program kepatuhan keamanan data yang komprehensif, termasuk kebijakan, prosedur, dan pelatihan karyawan. Mereka juga harus melakukan audit keamanan secara berkala untuk memastikan kepatuhan terhadap peraturan yang berlaku.

Persyaratan Kepatuhan Keamanan Data Utama untuk Sistem ERP IoT

| Persyaratan | Penjelasan | Implementasi | Contoh |

|---|---|---|---|

| Enkripsi Data | Melindungi data saat transit dan penyimpanan. | Implementasi protokol enkripsi seperti TLS/SSL dan AES. | Enkripsi data yang ditransmisikan antara perangkat IoT dan sistem ERP. |

| Kontrol Akses | Membatasi akses ke data sensitif hanya untuk pengguna yang berwenang. | Penggunaan otentikasi multi-faktor dan manajemen hak akses berbasis peran. | Hanya karyawan tertentu yang memiliki akses ke data keuangan. |

| Pembaruan Perangkat Lunak | Memperbarui perangkat lunak secara teratur untuk memperbaiki kerentanan keamanan. | Implementasi sistem manajemen pembaruan otomatis. | Pembaruan rutin sistem operasi dan perangkat lunak ERP. |

Program Audit Keamanan Data

Program audit keamanan data harus mencakup penilaian risiko, pengujian penetrasi, dan tinjauan keamanan secara berkala. Tujuannya adalah untuk mengidentifikasi dan mengatasi kerentanan keamanan sebelum dapat dieksploitasi oleh penyerang.

Best Practice dalam Manajemen Insiden Keamanan Data

Best practice meliputi rencana tanggap insiden keamanan data yang komprehensif, prosedur pelaporan insiden, dan proses investigasi. Perusahaan harus memiliki rencana untuk memulihkan data dan operasional bisnis setelah terjadi insiden keamanan.

Peran Teknologi dalam Keamanan Data ERP IoT

Teknologi terkini memainkan peran penting dalam meningkatkan keamanan data pada sistem ERP IoT.

Peran AI dan Machine Learning dalam Mendeteksi dan Mencegah Ancaman

AI dan machine learning dapat digunakan untuk menganalisis data dan mendeteksi pola yang menunjukkan aktivitas yang mencurigakan. Hal ini memungkinkan deteksi ancaman keamanan secara real-time dan pencegahan serangan sebelum mereka dapat menyebabkan kerusakan.

Peningkatan Keamanan dan Transparansi Data dengan Teknologi Blockchain

Teknologi blockchain dapat meningkatkan keamanan dan transparansi data dengan menyediakan catatan yang tidak dapat diubah dari semua transaksi data. Hal ini dapat membantu untuk mendeteksi dan mencegah manipulasi data.

Manfaat Penggunaan Sistem Manajemen Keamanan Informasi (ISMS)

ISMS menyediakan kerangka kerja untuk mengelola dan mengendalikan risiko keamanan informasi. Hal ini membantu untuk memastikan bahwa perusahaan memiliki kontrol keamanan yang tepat dan mematuhi peraturan keamanan data yang berlaku.

Pentingnya Pengujian Penetrasi Berkala, Pentingnya Keamanan Data dalam Implementasi ERP Internet of Things

Pengujian penetrasi secara berkala sangat penting untuk mengidentifikasi kerentanan keamanan dalam sistem ERP IoT sebelum dapat dieksploitasi oleh penyerang. Pengujian ini harus dlakukan oleh tim keamanan yang berpengalaman dan menggunakan berbagai teknik untuk mensimulasikan serangan siber.

Langkah-Langkah Implementasi Keamanan Data yang Efektif dengan Teknologi Terkini

Langkah-langkah ini meliputi implementasi solusi keamanan berbasis cloud, penggunaan teknologi enkripsi yang canggih, dan pemantauan keamanan secara real-time. Penting juga untuk terus memperbarui sistem keamanan untuk mengatasi ancaman keamanan yang baru dan berkembang.

Implementasi ERP yang terintegrasi dengan IoT menawarkan potensi transformatif bagi bisnis modern. Namun, realisasi potensi ini bergantung sepenuhnya pada penerapan strategi keamanan data yang komprehensif dan proaktif. Dengan mengadopsi praktik terbaik, teknologi terkini, dan kepatuhan terhadap regulasi yang berlaku, perusahaan dapat meminimalkan risiko keamanan data, melindungi aset berharga, dan memastikan keberlanjutan operasional dalam era dgital yang dinamis ini.

Investasi dalam keamanan data bukan sekadar pengeluaran, melainkan investasi strategis untuk keberhasilan jangka panjang.

FAQ Umum

Apa perbedaan utama antara keamanan data dalam sistem ERP tradisional dan sistem ERP IoT?

Sistem ERP tradisional memiliki perimeter keamanan yang lebih terdefinisi. ERP IoT menambahkan lapisan kerumitan karena jumlah perangkat dan titik akses yang jauh lebih banyak, meningkatkan permukaan serangan.

Bagaimana AI dan Machine Learning membantu meningkatkan keamanan data ERP IoT?

AI dan ML dapat mendeteksi anomali dan pola aktivitas mencurigakan dalam volume data yang besar, memungkinkan respons yang lebih cepat terhadap ancaman.

Apa contoh kebijakan keamanan data yang efektif untuk lingkungan ERP IoT?

Contohnya meliputi kebijakan akses pengguna yang ketat, enkripsi data end-to-end, dan prosedur pelaporan insiden keamanan yang jelas.

Bagaimana cara memastikan kepatuhan terhadap GDPR dalam implementasi ERP IoT?

Dengan memastikan semua data pribadi dproses sesuai dengan prinsip GDPR, termasuk persetujuan, transparansi, dan keamanan data.

LEARN MORE : IOT And ERP