Keamanan Data pada Integrasi ERP dan IoT: Tantangan dan Solusi merupakan isu krusial di era digital saat ini. Integrasi sistem Enterprise Resource Planning (ERP) dan Internet of Things (IoT) menawarkan potensi peningkatan efisiensi dan produktivitas yang signifikan bagi bisnis. Namun, koneksi yang semakin kompleks antara sistem ERP yang menyimpan data sensitif dan perangkat IoT yang seringkali memiliki keamanan yang kurang robust menghadirkan risiko keamanan data yang perlu dikelola secara proaktif.

Pemahaman yang mendalam tentang tantangan dan solusi keamanan data dalam konteks integrasi ini sangat penting untuk memastikan keberlangsungan bisnis dan perlindungan aset digital.

Makalah ini akan membahas arsitektur integrasi ERP dan IoT, mengidentifikasi ancaman keamanan data yang umum, dan merancang strategi mitigasi risiko yang komprehensif. Diskusi akan mencakup implementasi protokol keamanan, teknologi keamanan terkini, regulasi dan kepatuhan, serta praktik terbaik untuk melindungi data sensitif dalam lingkungan terintegrasi. Tujuannya adalah untuk memberikan panduan praktis bagi organisasi dalam membangun sistem yang aman dan handal.

Daftar Isi

Integrasi ERP dan IoT: Gambaran Umum

Integrasi Enterprise Resource Planning (ERP) dan Internet of Things (IoT) merupakan langkah strategis dalam meningkatkan efisiensi operasional dan pengambilan keputusan berbasis data di berbagai sektor industri. ini memungkinkan aliran data real-time dari perangkat IoT ke sistem ERP, yang kemudian diproses untuk menghasilkan wawasan bisnis yang berharga.

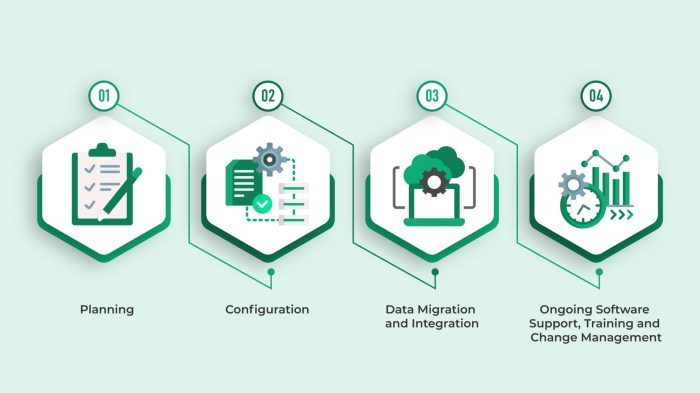

Arsitektur Integrasi ERP dan IoT

Arsitektur integrasi ERP dan IoT umumnya terdiri dari beberapa lapisan. Lapisan pertama adalah perangkat IoT yang mengumpulkan data dari lingkungan fisik, Jadi data ini kemudian dikirim ke gateway atau platform IoT untuk pra-pemrosesan dan agregasi. Selanjutnya, data yang sudah diolah dikirim ke sistem ERP melalui berbagai protokol integrasi seperti API atau middleware. Sistem ERP kemudian memproses data ini, mengintegrasikannya dengan data bisnis lainnya, dan menghasilkan laporan serta analisis yang mendukung pengambilan keputusan.

Manfaat Integrasi ERP dan IoT

Integrasi ERP dan IoT menawarkan berbagai manfaat bagi bisnis, termasuk peningkatan efisiensi operasional, pengurangan biaya, peningkatan visibilitas rantai pasokan, dan pengambilan keputusan yang lebih baik. Data real-time dari perangkat IoT memungkinkan perusahaan untuk memantau kinerja aset, mengoptimalkan proses produksi, dan merespon kejadian yang tidak terduga dengan lebih cepat.

Komponen Kunci Integrasi ERP dan IoT

Komponen kunci dalam integrasi ERP dan IoT meliputi perangkat IoT (sensor, aktuator, dan gateway), platform IoT untuk pengolahan data, sistem ERP, middleware untuk integrasi data, dan sistem keamanan data. Setiap komponen berperan penting dalam memastikan kelancaran dan keamanan integrasi.

Perbandingan Sistem ERP dan IoT Sebelum dan Sesudah Integrasi

| Nama Komponen | Fungsi Sebelum Integrasi | Fungsi Setelah Integrasi | Perbedaan |

|---|---|---|---|

| Sistem ERP | Mengelola data bisnis internal, seperti keuangan, inventaris, dan penjualan. Data operasional terbatas pada data yang dimasukkan secara manual. | Mengelola data bisnis internal dan eksternal, termasuk data real-time dari perangkat IoT. Mendukung pengambilan keputusan yang lebih tepat dan cepat. | Integrasi data real-time dari IoT, peningkatan akurasi data, dan pengambilan keputusan yang lebih data-driven. |

| Perangkat IoT | Mengumpulkan data secara lokal, tanpa integrasi dengan sistem bisnis utama. | Mengumpulkan dan mengirimkan data real-time ke sistem ERP untuk analisis dan pengambilan keputusan. | Peningkatan nilai data melalui integrasi dan analisis yang lebih luas. |

| Manajemen Inventaris | Bergantung pada data manual dan perkiraan, rawan kesalahan dan keterlambatan. | Memantau inventaris secara real-time melalui sensor IoT, meningkatkan akurasi dan efisiensi manajemen inventaris. | Peningkatan akurasi, efisiensi, dan pengurangan pemborosan. |

| Pengambilan Keputusan | Berbasis data historis dan perkiraan, kurang responsif terhadap perubahan kondisi. | Berbasis data real-time dan analisis prediktif, memungkinkan respon yang lebih cepat dan tepat terhadap perubahan kondisi. | Pengambilan keputusan yang lebih cepat, tepat, dan data-driven. |

Contoh Implementasi Integrasi ERP dan IoT di Perusahaan Manufaktur

Sebuah perusahaan manufaktur dapat mengintegrasikan sensor IoT pada mesin produksi untuk memantau kinerja mesin secara real-time. Data seperti suhu, tekanan, dan kecepatan putaran mesin dikirim ke sistem ERP. Sistem ERP kemudian menganalisis data ini untuk memprediksi potensi kerusakan mesin dan mengoptimalkan jadwal perawatan. Hal ini dapat mengurangi waktu henti produksi dan meningkatkan efisiensi operasional.

Ancaman Keamanan Data pada Integrasi ERP dan IoT: Keamanan Data Pada Integrasi ERP Dan IoT: Tantangan Dan Solusi

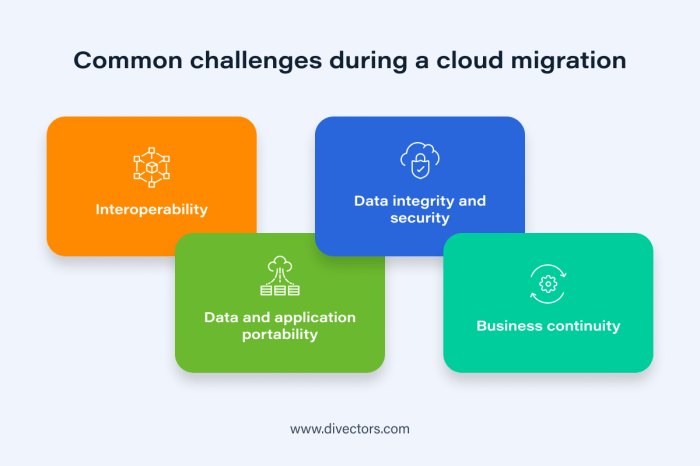

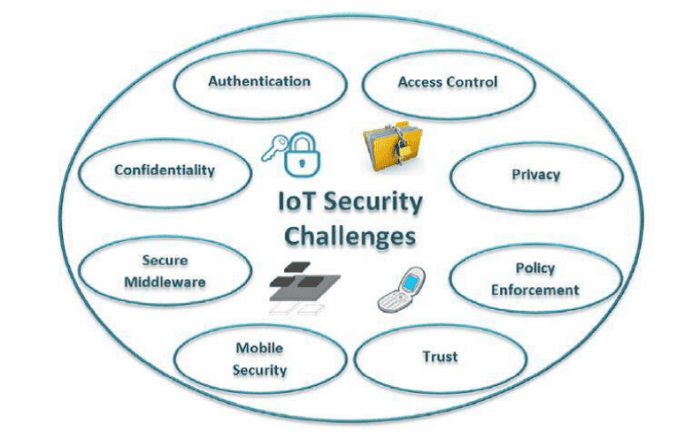

Integrasi ERP dan IoT meningkatkan permukaan serangan siber karena menghubungkan sistem internal dengan perangkat eksternal yang mungkin kurang terlindungi. Oleh karena itu, memahami dan mengelola risiko keamanan data sangat penting.

Jenis-jenis Ancaman Keamanan Data

Ancaman keamanan data pada integrasi ERP dan IoT meliputi serangan denial-of-service (DoS), injeksi SQL, malware, akses tidak sah, dan pencurian data. Perangkat IoT yang tidak aman dapat menjadi titik masuk bagi penyerang untuk mengakses sistem ERP.

Kerentanan Keamanan Perangkat IoT dan Dampaknya pada Sistem ERP

Kerentanan keamanan pada perangkat IoT, seperti penggunaan kata sandi default dan kurangnya enkripsi, dapat dieksploitasi oleh penyerang untuk mengakses data yang terhubung ke sistem ERP. Hal ini dapat menyebabkan kebocoran data sensitif, gangguan operasional, dan kerugian finansial.

Dampak Potensial Serangan Siber

Serangan siber terhadap data yang terintegrasi dalam sistem ERP dan IoT dapat menyebabkan kerugian finansial yang signifikan, reputasi perusahaan yang rusak, dan bahkan tuntutan hukum. Data yang bocor dapat disalahgunakan untuk tujuan kejahatan, seperti pencurian identitas atau penipuan.

Daftar Risiko Keamanan Data dan Tingkat Keparahannya

- Akses tidak sah ke data ERP: Tinggi

- Pencurian data sensitif: Tinggi

- Gangguan operasional: Sedang

- Kerusakan reputasi: Sedang

- Kegagalan perangkat IoT: Rendah

Contoh Skenario Serangan Siber

Sebuah penyerang dapat memanfaatkan kerentanan pada sensor suhu di pabrik untuk menyuntikkan malware ke dalam sistem ERP. Malware ini kemudian dapat digunakan untuk mencuri data pelanggan atau mengganggu proses produksi. Dampaknya bisa berupa kerugian finansial, hilangnya data pelanggan, dan kerusakan reputasi.

Strategi Mitigasi Risiko Keamanan Data

Mitigasi risiko keamanan data memerlukan pendekatan yang komprehensif dan berlapis, yang mencakup aspek teknologi, prosedur, dan pelatihan karyawan.

Strategi Keamanan Data Komprehensif

Strategi ini mencakup implementasi protokol keamanan yang kuat, manajemen akses yang ketat, audit keamanan berkala, dan pelatihan keamanan bagi karyawan.

Implementasi Protokol Keamanan

Protokol keamanan seperti enkripsi data (baik saat transit maupun saat istirahat), otentikasi multi-faktor, dan penggunaan VPN sangat penting untuk melindungi data yang terintegrasi.

Manajemen Akses dan Kontrol Data

Implementasi prinsip least privilege dan pembatasan akses berbasis peran memastikan hanya pengguna yang berwenang yang dapat mengakses data sensitif.

Audit Keamanan Berkala

Audit keamanan berkala, termasuk penilaian kerentanan dan uji penetrasi, membantu mengidentifikasi dan memperbaiki kelemahan keamanan sebelum dapat dieksploitasi oleh penyerang.

Pelatihan Keamanan Karyawan, Keamanan Data pada Integrasi ERP dan IoT: Tantangan dan Solusi

Pentingnya pelatihan keamanan bagi karyawan tidak dapat dilebih-lebihkan. Karyawan harus memahami risiko keamanan dan bagaimana berkontribusi dalam menjaga keamanan data perusahaan. Pelatihan harus mencakup praktik keamanan yang baik, seperti pengelolaan kata sandi yang aman dan kesadaran akan upaya phishing.

Teknologi dan Praktik Terbaik dalam Keamanan Data

Teknologi keamanan yang tepat dan praktik terbaik sangat penting untuk melindungi integrasi ERP dan IoT.

Peran Teknologi Keamanan

Firewall, Intrusion Detection/Prevention Systems (IDS/IPS), dan Security Information and Event Management (SIEM) memainkan peran penting dalam mendeteksi dan menanggapi ancaman keamanan.

Implementasi Teknologi Blockchain

Teknologi blockchain dapat meningkatkan keamanan data dengan menyediakan catatan transaksi yang terenkripsi dan transparan, yang sulit untuk dimanipulasi.

Pentingnya Standar Keamanan

Kepatuhan terhadap standar keamanan seperti ISO 27001 dan NIST Cybersecurity Framework memastikan bahwa sistem keamanan data memenuhi persyaratan keamanan terbaik.

Contoh Implementasi Teknologi Keamanan

- Enkripsi End-to-End: Kelebihan: Keamanan data yang tinggi, Kekurangan: Kompleksitas implementasi.

- Autentikasi Multi-Faktor: Kelebihan: Meningkatkan keamanan akses, Kekurangan: Dapat kurang nyaman bagi pengguna.

- Sistem Deteksi Intrusi berbasis Perilaku (Anomaly-based IDS): Kelebihan: Mendeteksi serangan yang tidak diketahui, Kekurangan: Tingkat false positive yang tinggi.

Ilustrasi Sistem Keamanan Data Multi-Layer

Sistem keamanan data multi-layer terdiri dari beberapa lapisan pertahanan., Jadi lapisan pertama meliputi firewall dan IDS/IPS yang melindungi perimeter jaringan. Lapisan kedua mencakup enkripsi data dan otentikasi multi-faktor untuk melindungi akses ke sistem.

Setiap lapisan dirancang untuk mencegah atau mengurangi dampak dari berbagai jenis ancaman keamanan.

Regulasi dan Kepatuhan

Perusahaan perlu mematuhi berbagai regulasi dan standar kepatuhan terkait keamanan data dalam integrasi ERP dan IoT.

Regulasi dan Standar Kepatuhan yang Relevan

Perusahaan harus memastikan kepatuhan terhadap regulasi seperti GDPR (General Data Protection Regulation), CCPA (California Consumer Privacy Act), dan HIPAA (Health Insurance Portability and Accountability Act), tergantung pada jenis data yang ditangani dan lokasi geografis.

Memastikan Kepatuhan terhadap Regulasi

Perusahaan dapat memastikan kepatuhan melalui implementasi kebijakan keamanan data yang komprehensif, pelatihan karyawan, dan audit keamanan berkala.

Ringkasan Regulasi Keamanan Data

| Nama Regulasi | Fokus Regulasi | Persyaratan Utama |

|---|---|---|

| GDPR | Perlindungan data pribadi warga negara Uni Eropa | Kesepakatan, transparansi, dan hak individu. |

| CCPA | Perlindungan data pribadi konsumen di California | Hak akses, penghapusan, dan penolakan penjualan data. |

| HIPAA | Perlindungan informasi kesehatan pribadi di Amerika Serikat | Keamanan dan privasi informasi kesehatan pasien. |

Penilaian Risiko Keamanan Data

Penilaian risiko keamanan data dilakukan secara berkala dan teratur dengan mengidentifikasi aset, menganalisis ancaman dan kerentanan, serta menilai dampak potensial dari insiden keamanan. Hasil penilaian dgunakan untuk mengembangkan strategi mitigasi risiko yang efektif.

Konsekuensi Ketidakpatuhan

Ketidakpatuhan terhadap regulasi keamanan data dapat mengakibatkan denda finansial yang besar, kerusakan reputasi, dan hilangnya kepercayaan pelanggan. Dalam beberapa kasus, ketidakpatuhan dapat menyebabkan tuntutan hukum dan bahkan penutupan bisnis.

Integrasi ERP dan IoT menawarkan peluang besar bagi peningkatan efisiensi bisnis, namun hal ini tidak terlepas dari risiko keamanan data yang signifikan, Jadi dengan memahami ancaman yang ada dan menerapkan strategi mitigasi risiko yang komprehensif, termasuk implementasi protokol keamanan yang kuat, pemantauan sistem yang ketat, dan pelatihan karyawan yang memadai, organisasi dapat meminimalkan kerentanan dan melindungi data sensitif mereka. Penting untuk diingat bahwa keamanan data adalah proses berkelanjutan yang membutuhkan adaptasi terhadap lanskap ancaman yang selalu berubah.

Dengan pendekatan proaktif dan komitmen yang kuat terhadap keamanan, organisasi dapat memanfaatkan sepenuhnya manfaat integrasi ERP dan IoT sambil menjaga integritas dan kerahasiaan data mereka.

Panduan Pertanyaan dan Jawaban

Apa perbedaan utama antara keamanan data pada sistem ERP tradisional dan sistem ERP yang terintegrasi dengan IoT?

Sistem ERP tradisional memiliki permukaan serangan yang lebih kecil dbandingkan dengan sistem yang terintegrasi dengan IoT, Jadi integrasi IoT memperluas permukaan serangan dengan menambahkan banyak titik akses potensial yang rentan terhadap serangan.

Bagaimana cara memastikan kepatuhan terhadap GDPR dalam konteks integrasi ERP dan IoT?

Pastikan semua proses pengolahan data sesuai dengan prinsip GDPR, termasuk penggunaan data yang sah, minimisasi data, keamanan data, dan hak subjek data, Jadi lakukan penilaian dampak perlindungan data (DPIA) untuk mengidentifikasi dan mengurangi risiko.

Apakah teknologi blockchain dapat sepenuhnya mengatasi masalah keamanan data pada integrasi ERP dan IoT?

Blockchain meningkatkan keamanan, tetapi bukan solusi sempurna. Ia masih rentan terhadap serangan seperti eksploitasi smart contract dan serangan 51%. Blockchain sebaiknya dgunakan sebagai bagian dari strategi keamanan multi-lapisan.

READ MORE :