Strategi pengamanan sistem ERP yang terhubung dengan IoT menjadi semakin penting seiring meningkatnya ketergantungan bisnis pada teknologi internet of things (IoT). Sistem ini membuka peluang baru untuk efisiensi dan produktivitas, tetapi juga menghadirkan tantangan keamanan yang signifikan. Oleh karena itu, pemahaman mendalam tentang risiko dan strategi mitigasi menjadi kunci untuk menjaga integritas dan ketersediaan data perusahaan.

Sistem ERP yang terhubung dengan IoT mengintegrasikan data dari berbagai perangkat dan sensor ke dalam sistem ERP perusahaan. Hal ini meningkatkan otomatisasi, namun juga memperluas permukaan serangan. Strategi pengamanan yang efektif harus mempertimbangkan kerentanan spesifik dari integrasi ini, termasuk keamanan data, autentikasi, dan otorisasi. Implementasi yang tepat dan pemeliharaan keamanan sistem ini menjadi sangat krusial.

Daftar Isi

Sistem ERP Terhubung IoT dan Strategi Pengamanannya

Sistem Enterprise Resource Planning (ERP) yang terhubung dengan Internet of Things (IoT) memungkinkan integrasi data dan kontrol otomatis dari berbagai perangkat dan mesin. Integrasi ini meningkatkan efisiensi operasional dan memberikan wawasan yang lebih dalam, namun juga memperluas permukaan serangan potensial. Strategi pengamanan yang komprehensif sangat penting untuk melindungi data dan sistem dari ancaman yang semakin berkembang.

Gambaran Umum Sistem ERP Terhubung IoT

Sistem ERP yang terhubung dengan IoT menggabungkan data dari berbagai perangkat terhubung, seperti sensor, mesin, dan perangkat mobile, ke dalam sistem ERP. Hal ini memungkinkan analisis data real-time, otomatisasi proses bisnis, dan peningkatan pengambilan keputusan. Data ini dapat mencakup informasi tentang produksi, inventaris, kualitas, dan kinerja mesin.

Risiko Potensial pada Sistem ERP Terhubung IoT

Integrasi perangkat IoT dengan sistem ERP membuka celah keamanan baru yang perlu diantisipasi. Berikut adalah beberapa risiko potensial:

- Kerentanan Perangkat IoT: Perangkat IoT yang tidak aman dapat menjadi titik masuk bagi penyerang. Kerentanan pada perangkat keras atau perangkat lunak dapat dieksploitasi untuk mengakses sistem ERP.

- Serangan Siber Terarah: Penyerang dapat menargetkan perangkat IoT untuk mendapatkan akses ke sistem ERP. Serangan ini dapat berupa pencurian data, penyadapan komunikasi, atau gangguan layanan.

- Pelanggaran Data: Jika sistem ERP terhubung IoT diretas, data sensitif dan strategis dapat dicuri atau diubah. Data ini dapat mencakup data keuangan, informasi pelanggan, dan rahasia bisnis.

- Gangguan Operasional: Serangan pada sistem ERP terhubung IoT dapat mengganggu operasi bisnis. Gangguan ini dapat berupa penolakan layanan (DoS), penundaan proses, atau bahkan penghentian operasional.

- Kerusakan reputasi: Kebocoran data dan gangguan operasional dapat menyebabkan kerugian reputasi dan hilangnya kepercayaan pelanggan.

Strategi Pengamanan Sistem ERP Terhubung IoT

Untuk mengurangi risiko, strategi pengamanan yang terstruktur dan komprehensif perlu dterapkan. Berikut beberapa poin pentingnya:

- Pengamanan Perangkat IoT: Implementasikan langkah-langkah pengamanan pada setiap perangkat IoT, termasuk penggunaan password yang kuat, pembatasan akses, dan pembaruan perangkat lunak secara teratur.

- Segmentasi Jaringan: Pisahkan jaringan IoT dari jaringan ERP utama untuk membatasi dampak serangan. Ini menciptakan lapisan keamanan tambahan.

- Otentikasi dan Autorisasi yang Kuat: Gunakan metode otentikasi multi-faktor dan pengaturan hak akses yang tepat untuk mengontrol akses ke sistem ERP.

- Pemantauan dan Deteksi Intrusi: Pastikan adanya sistem pemantauan yang aktif dan alat deteksi intrusi untuk mendeteksi dan merespon potensi ancaman secara cepat.

- Penguatan Keamanan Data: Terapkan enkripsi data, perlindungan data rahasia, dan protokol keamanan data yang ketat.

- Pelatihan dan Kesadaran Keamanan: Latih karyawan tentang risiko keamanan dan cara menghindari pelanggaran data.

Contoh Kasus Risiko

Sebuah perusahaan manufaktur yang menggunakan sistem ERP terhubung IoT untuk memantau produksi dan inventaris mengalami serangan siber yang menargetkan sensor pada mesin produksi. Akibatnya, data produksi menjadi tidak akurat, mengakibatkan kerugian finansial yang signifikan dan terganggunya rantai pasokan. Contoh ini menggambarkan pentingnya pengamanan perangkat IoT dalam sistem ERP terhubung IoT.

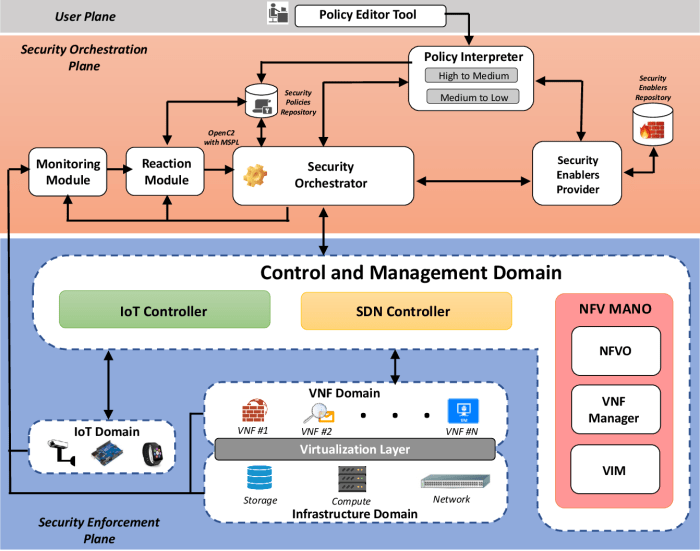

Arsitektur Sistem

Arsitektur sistem ERP yang terhubung dengan IoT merupakan kunci keberhasilan dalam mengelola data dan proses bisnis secara terintegrasi. Pemahaman yang komprehensif tentang komponen-komponen utama dan bagaimana mereka saling terhubung sangat penting untuk memastikan keamanan dan efisiensi sistem.

Komponen Utama Sistem

Sistem ERP yang terhubung dengan IoT terdiri dari beberapa komponen utama yang saling berinteraksi. Komponen-komponen ini perlu drancang dan diimplementasikan dengan memperhatikan aspek keamanan untuk melindungi data dan mencegah serangan siber.

- Sistem ERP (Enterprise Resource Planning): Merupakan inti dari sistem, mengelola data bisnis utama seperti keuangan, produksi, dan persediaan. Komponen ini bertugas mengolah dan memproses data yang dterima dari perangkat IoT.

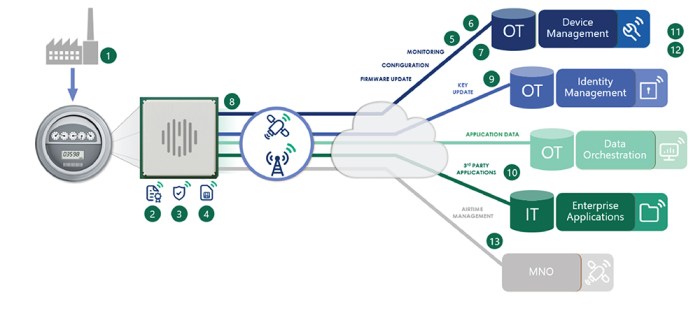

- Perangkat IoT (Internet of Things): Merupakan perangkat fisik yang mengumpulkan dan mengirimkan data ke sistem ERP. Contohnya, sensor pada mesin produksi, perangkat pemantauan inventaris, dan sebagainya. Jenis perangkat ini bervariasi, dan penting untuk mempertimbangkan kerentanan masing-masing jenis perangkat dalam sistem.

- Gateway Komunikasi: Berperan sebagai penghubung antara perangkat IoT dan sistem ERP. Gateway ini bertanggung jawab untuk menerima data dari perangkat IoT, memprosesnya, dan mengirimkannya ke sistem ERP. Keandalan dan keamanan gateway sangat krusial untuk menjaga integritas data.

- Sistem Cloud atau Server: Berfungsi sebagai tempat penyimpanan data dan menjalankan aplikasi ERP. Penggunaan cloud computing memungkinkan skalabilitas dan aksesibilitas data yang lebih baik. Namun, perlu dpertimbangkan keamanan data di cloud dan metode enkripsi yang dgunakan.

- Sistem Keamanan: Memastikan keamanan data dan mencegah akses yang tidak sah. Komponen ini meliputi firewall, enkripsi data, dan sistem autentikasi.

Interkoneksi Komponen

Komponen-komponen tersebut saling terhubung melalui jaringan komunikasi. Jaringan ini dapat berupa jaringan lokal (LAN) atau jaringan luas (WAN), termasuk jaringan internet. Kecepatan dan keamanan jaringan perlu dpertimbangkan agar data dapat dtransmisikan dengan cepat dan aman. Proses transfer data antara komponen-komponen harus terstruktur dan terdokumentasikan dengan baik.

Diagram Arsitektur Sistem

Berikut ini adalah diagram arsitektur sistem ERP terhubung IoT yang sederhana:

| Komponen | Deskripsi |

|---|---|

| Sistem ERP | Pengelola data bisnis utama |

| Perangkat IoT | Sumber data dari lapangan |

| Gateway Komunikasi | Penghubung dan pengolah data |

| Sistem Cloud/Server | Penyimpanan dan pemrosesan data |

| Sistem Keamanan | Pengaman data dan akses |

Diagram di atas hanya contoh sederhana. Dalam implementasi nyata, arsitektur dapat lebih kompleks tergantung kebutuhan bisnis.

Ancaman dan Kerentanan

Sistem ERP yang terhubung dengan IoT memiliki potensi kerentanan keamanan yang perlu diantisipasi. Integrasi ini, meskipun meningkatkan efisiensi dan fleksibilitas, juga memperluas permukaan serangan dan membuka pintu bagi ancaman baru. Pemahaman mendalam tentang ancaman dan kerentanan ini sangat krusial untuk membangun strategi pengamanan yang efektif.

Potensi Ancaman

Berbagai ancaman dapat mengincar sistem ERP yang terhubung dengan IoT. Ancaman ini dapat berupa serangan siber yang memanfaatkan kerentanan perangkat IoT, akses yang tidak sah ke data, atau gangguan operasional. Penting untuk mengantisipasi potensi ancaman ini agar sistem dapat dijaga integritas dan kerahasiaannya.

Kerentanan yang Dapat Dieksploitasi

Sistem ERP yang terhubung dengan IoT rentan terhadap berbagai kerentanan yang dapat dieksploitasi oleh penyerang. Kerentanan ini mencakup celah keamanan pada perangkat IoT, kelemahan pada infrastruktur jaringan, dan kurangnya enkripsi data yang dtransmisikan. Pemahaman mendalam terhadap kerentanan ini akan membantu dalam merancang solusi keamanan yang tepat sasaran.

Tabel Ancaman dan Kerentanan

| Jenis Ancaman | Vektor Serangan | Dampak Potensial |

|---|---|---|

| Pencurian Data | Penyerangan melalui perangkat IoT yang terinfeksi, eksploitasi kelemahan autentikasi | Kehilangan data sensitif, kerugian finansial, reputasi tercoreng |

| Gangguan Operasional | Serangan Denial-of-Service (DoS) yang menargetkan perangkat IoT, modifikasi data secara tidak sah | Henti operasional sistem, kerugian produksi, hilangnya kepercayaan pelanggan |

| Peretasan Sistem | Eksploitasi celah keamanan pada perangkat lunak sistem ERP, akses yang tidak sah ke database | Pencurian data, modifikasi data, penolakan layanan |

| Malware dan Ransomware | Penggunaan perangkat lunak jahat yang tersembunyi dalam perangkat IoT, penyebaran ransomware melalui jaringan | Data terkunci, hilangnya akses ke sistem, kerugian finansial, kerusakan reputasi |

| Man-in-the-Middle Attack | Penyerangan yang mencegat dan memanipulasi komunikasi antara perangkat IoT dan sistem ERP | Pencurian data, penyebaran malware, modifikasi data secara tidak sah |

Strategi Pengamanan

Pengamanan data dan informasi pada sistem ERP yang terhubung dengan IoT merupakan hal krusial. Sistem ini rentan terhadap berbagai ancaman, mulai dari serangan siber hingga kesalahan konfigurasi. Strategi pengamanan yang tepat sangat penting untuk menjaga integritas, kerahasiaan, dan ketersediaan data.

Metode Otentikasi dan Otorisasi yang Aman

Implementasi otentikasi dan otorisasi yang kuat sangatlah penting untuk mengontrol akses ke sistem ERP. Metode ini memastikan hanya pengguna yang berwenang yang dapat mengakses dan memanipulasi data. Penting untuk menggabungkan multi-faktor otentikasi (MFA) untuk meningkatkan keamanan. Contohnya, penggunaan token fisik atau autentikasi berbasis biometrik dapat mencegah akses ilegal.

- Penggunaan kata sandi yang kuat dan perubahan berkala sangat penting untuk mencegah peretasan.

- Implementasi MFA dapat mencegah akses yang tidak sah.

- Penggunaan protokol otentikasi yang aman seperti Secure Shell (SSH) dan Secure Sockets Layer (SSL) atau Transport Layer Security (TLS) harus dpertimbangkan.

- Pembatasan akses berdasarkan peran (Role-Based Access Control/RBAC) dapat membatasi akses pengguna ke data yang relevan dengan tugas mereka.

Penggunaan Enkripsi Data dan Komunikasi

Enkripsi data dan komunikasi merupakan langkah krusial untuk menjaga kerahasiaan informasi. Dengan mengenkripsi data baik saat transit maupun saat istirahat, sistem ERP dapat melindungi data dari pencurian atau akses yang tidak sah. Algoritma enkripsi yang kuat dan kunci yang terlindungi dengan baik sangatlah penting.

- Enkripsi data dalam penyimpanan ( data at rest) melindungi data dari akses yang tidak sah jika terjadi kebocoran fisik.

- Enkripsi data saat transit ( data in transit) melindungi data selama transmisi melalui jaringan.

- Penggunaan protokol enkripsi seperti HTTPS untuk komunikasi web sangat drekomendasikan.

- Penggunaan sertifikat digital yang valid dan terpercaya untuk mengamankan komunikasi.

Strategi Pengamanan Data pada Sistem ERP Terhubung IoT

Strategi pengamanan data perlu mempertimbangkan karakteristik khusus sistem ERP yang terhubung dengan IoT. Data yang dhasilkan dari perangkat IoT perlu diamankan dan diintegrasikan dengan sistem ERP dengan cara yang aman. Penting untuk mengidentifikasi dan meminimalkan titik-titik lemah dalam integrasi ini.

- Segmentasi jaringan untuk memisahkan perangkat IoT dari sistem ERP utama dapat membantu mencegah penyebaran serangan.

- Pemantauan dan deteksi intrusi yang berkelanjutan untuk mendeteksi aktivitas mencurigakan dan merespon dengan cepat.

- Penggunaan sistem deteksi dan respons ancaman (IDS/IPS) dapat meningkatkan keamanan jaringan.

Implementasi Pengamanan Sistem ERP Terhubung IoT

Implementasi strategi pengamanan yang komprehensif merupakan kunci keberhasilan dalam melindungi sistem ERP yang terhubung dengan IoT, Jadi langkah-langkah yang terstruktur dan terdokumentasi dengan baik akan meminimalkan risiko dan memastikan sistem beroperasi dengan aman dan andal.

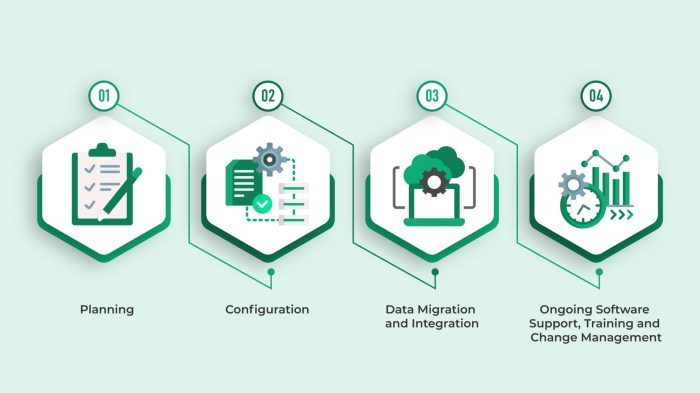

Langkah-langkah Implementasi

Implementasi strategi pengamanan memerlukan pendekatan terukur dan terencana, Jadi berikut ini langkah-langkah implementasi yang disusun secara sistematis untuk memastikan keamanan sistem ERP yang terhubung dengan IoT.

- Penilaian Risiko dan Kerentanan. Tahap awal melibatkan identifikasi potensi ancaman dan kerentanan sistem. Analisis ini meliputi penilaian terhadap infrastruktur jaringan, perangkat IoT, dan aplikasi ERP. Hasil penilaian akan menjadi dasar dalam menentukan prioritas mitigasi risiko.

- Implementasi Firewall dan Intrusion Detection System (IDS). Firewall dan IDS berperan sebagai garis pertahanan pertama untuk mencegah akses yang tidak sah ke sistem, Jadi implementasi ini meliputi konfigurasi firewall yang tepat untuk memblokir akses yang tidak diinginkan dan pemantauan aktivitas jaringan secara real-time menggunakan IDS. Penting untuk mengupdate aturan firewall dan IDS secara berkala untuk merespon ancaman baru.

- Pengamanan Perangkat IoT. Perangkat IoT yang terhubung ke sistem ERP perlu diidentifikasi dan diamankan secara terpisah. Hal ini meliputi implementasi autentikasi yang kuat, enkripsi data yang mengalir di jaringan, dan pembatasan akses berdasarkan kebutuhan.

- Penggunaan Enkripsi Data. Seluruh data yang dtransmisikan dan dsimpan dalam sistem ERP harus dienkripsi untuk mencegah akses yang tidak sah, Jadi penggunaan protokol enkripsi yang teruji dan sertifikasi keamanan harus dipertimbangkan.

- Pemantauan dan Audit Keamanan. Sistem pemantauan dan audit keamanan yang terintegrasi harus diimplementasikan untuk mendeteksi dan merespon potensi ancaman secara cepat. Pemantauan ini mencakup aktivitas pengguna, log sistem, dan data sensitif. Audit keamanan berkala perlu dilakukan untuk memastikan efektifitas strategi pengamanan.

- Pelatihan dan Kesadaran Keamanan. Pelatihan dan peningkatan kesadaran keamanan kepada seluruh pengguna sistem ERP dan tim IT sangat penting, Jadi pelatihan harus meliputi cara mengenali dan merespon ancaman keamanan, serta prosedur keamanan yang berlaku.

- Pembaruan dan Pemeliharaan Sistem. Pembaruan sistem operasi, aplikasi ERP, dan perangkat lunak keamanan harus dlakukan secara berkala untuk menutup celah keamanan dan meningkatkan keamanan sistem secara keseluruhan. Pemeliharaan berkala untuk perangkat keras juga dperlukan.

Tabel Implementasi Pengamanan

Berikut ini tabel yang merangkum langkah-langkah implementasi, estimasi waktu, dan tanggung jawab.

| Langkah | Waktu Estimasi | Tanggung Jawab |

|---|---|---|

| Penilaian Risiko dan Kerentanan | 2 minggu | Tim Keamanan IT |

| Implementasi Firewall dan IDS | 1 minggu | Tim Infrastruktur IT |

| Pengamanan Perangkat IoT | 3 minggu | Tim Keamanan IT dan Vendor IoT |

| Penggunaan Enkripsi Data | 2 minggu | Tim Pengembangan dan Keamanan IT |

| Pemantauan dan Audit Keamanan | Berkelanjutan | Tim Pemantauan Keamanan |

| Pelatihan dan Kesadaran Keamanan | 1 minggu | Tim HR dan Keamanan IT |

| Pembaruan dan Pemeliharaan Sistem | Bulanan/Triwulanan | Tim IT |

Perlindungan terhadap Serangan

Pengamanan sistem ERP yang terhubung dengan IoT memerlukan perlindungan yang komprehensif terhadap berbagai serangan siber, Jadi memahami teknik serangan dan cara mengatasinya sangat penting untuk menjaga integritas dan ketersediaan data.

Teknik Serangan Denial-of-Service (DoS)

Serangan DoS bertujuan untuk membuat layanan sistem tidak tersedia bagi pengguna yang sah. Serangan ini dlakukan dengan cara membanjiri sistem dengan permintaan atau trafik yang berlebihan, sehingga sistem kesulitan memprosesnya dan akhirnya mengalami overload, Jadi hal ini dapat mengakibatkan kegagalan akses bagi pengguna yang sah.

- Contoh Skenario: Serangan flood menggunakan paket data yang sangat banyak dkirim ke server sistem ERP, mengakibatkan server tidak mampu merespon permintaan pengguna yang sah.

- Cara Mengatasi: Implementasi sistem deteksi dan pencegahan intrusi yang canggih. Pemanfaatan load balancer dan firewall untuk mendistribusikan beban dan menyaring trafik yang mencurigakan, Jadi memperkuat infrastruktur jaringan dan server untuk menampung beban trafik yang tinggi.

Teknik Serangan Man-in-the-Middle (MitM)

Serangan MitM terjadi ketika penyerang menempatkan diri di antara dua pihak yang berkomunikasi, sehingga dapat mencegat dan memanipulasi data yang dtransmisikan, Jadi serangan ini dapat mengakibatkan pencurian data, modifikasi data, atau penipuan.

- Contoh Skenario: Penyerang mencegat komunikasi antara pengguna ERP dan server, lalu memodifikasi data yang dkirimkan. Contohnya, mengubah data harga produk sebelum transaksi dlakukan.

- Cara Mengatasi: Penggunaan protokol komunikasi yang aman, seperti HTTPS, untuk mengamankan transmisi data, Jadi verifikasi sertifikat digital untuk memastikan keaslian server yang dhubungi. Penggunaan otentikasi multi-faktor untuk meningkatkan keamanan akses.

Ringkasan Pencegahan dan Mitigasi

| Langkah Pencegahan | Penjelasan |

|---|---|

| Penggunaan Firewall yang Canggih | Memblokir akses yang tidak sah dan mendeteksi lalu lintas mencurigakan. |

| Implementasi Intrusion Detection System (IDS) | Mendeteksi dan menanggapi serangan siber secara real-time. |

| Penguatan Keamanan Jaringan | Meningkatkan ketahanan sistem terhadap serangan dengan penguatan infrastruktur jaringan. |

| Pembatasan Akses dan Otentikasi | Memberikan akses hanya kepada pengguna yang sah dan menggunakan metode otentikasi yang kuat. |

Penting untuk melakukan pengujian keamanan secara berkala dan melakukan pembaruan sistem secara teratur untuk menutup celah kerentanan.

Monitoring dan Respon

Pemantauan dan respons yang cepat dan efektif terhadap potensi ancaman sangat penting untuk menjaga integritas dan ketersediaan sistem ERP yang terhubung dengan IoT, Jadi monitoring yang berkelanjutan memungkinkan deteksi dini terhadap anomali dan potensi kerentanan, sementara respons yang terencana dan terstruktur akan meminimalkan dampak insiden keamanan.

Pentingnya Monitoring Sistem

Monitoring sistem secara berkala merupakan kunci untuk menjaga keamanan sistem ERP terhubung IoT, Jadi dengan memantau aktivitas sistem secara terus-menerus, kita dapat mendeteksi anomali, pola tidak wajar, dan potensi serangan jauh sebelum dampaknya signifikan. Hal ini memungkinkan tim keamanan untuk merespons secara proaktif dan meminimalkan kerugian yang mungkin terjadi.

Contoh Alat dan Teknik Pemantauan Keamanan

Berbagai alat dan teknik dapat dgunakan untuk memantau keamanan sistem. Beberapa contoh yang umum dgunakan meliputi:

- Sistem deteksi intrusi (IDS/IPS): Sistem ini drancang untuk mendeteksi dan mencegah aktivitas berbahaya pada jaringan dan sistem. IDS/IPS dapat mendeteksi serangan seperti port scanning, denial-of-service (DoS), dan malware.

- Log management dan analisis: Analisis log sistem secara teratur dapat mengungkap pola aktivitas mencurigakan, Jadi log server dan sistem operasi dapat menyimpan informasi tentang peristiwa penting, seperti akses yang tidak sah atau perubahan konfigurasi yang tidak terduga.

- Security Information and Event Management (SIEM): SIEM merupakan platform terpusat untuk mengumpulkan, menganalisis, dan mengelola data log keamanan dari berbagai sumber. Dengan kemampuan korelasi dan analisis yang canggih, SIEM dapat membantu mengidentifikasi ancaman dan korelasi insiden.

- Monitoring berbasis cloud: Layanan cloud menyediakan alat monitoring dan analitik yang terintegrasi. Fitur ini dapat membantu mendeteksi dan merespons potensi masalah dengan cepat dan efisien.

Langkah-langkah Respon terhadap Insiden Keamanan

Untuk merespon insiden keamanan secara efektif, dibutuhkan rencana yang terstruktur dan prosedural. Berikut adalah beberapa langkah yang perlu dipertimbangkan:

- Identifikasi insiden: Langkah pertama adalah mengidentifikasi dan memvalidasi insiden keamanan, Jadi hal ini meliputi penentuan penyebab, dampak, dan luasnya insiden.

- Isolasi sistem yang terdampak: Langkah ini bertujuan untuk membatasi penyebaran insiden, Jadi sistem yang terdampak harus diisolasi dari jaringan utama untuk mencegah penyebaran lebih lanjut.

- Penyelidikan dan analisis: Setelah isolasi, lakukan penyelidikan menyeluruh untuk memahami akar penyebab insiden dan memetakan dampaknya. Dokumentasikan semua temuan dan tindakan yang diambil.

- Pemulihan sistem: Setelah penyelidikan, fokus pada pemulihan sistem ke keadaan semula, Jadi ini meliputi pemulihan data, perbaikan kerentanan, dan penguatan sistem.

- Pelaporan dan dokumentasi: Dokumentasikan semua langkah yang diambil untuk merespons insiden dan merekam temuan penyelidikan, Jadi informasi ini penting untuk perbaikan dan pencegahan insiden serupa di masa mendatang.

Standar dan Regulasi

Sistem ERP yang terhubung dengan IoT membutuhkan kerangka kerja keamanan yang kuat, didukung oleh standar dan regulasi yang relevan, Jadi kepatuhan terhadap standar dan regulasi ini memastikan keamanan data dan mencegah potensi pelanggaran keamanan. Berikut ini adalah beberapa standar dan regulasi penting yang perlu dpertimbangkan.

Standar Keamanan yang Relevan

Beberapa standar keamanan yang penting untuk sistem ERP terhubung IoT meliputi:

- ISO/IEC 27001:2022: Standar internasional untuk sistem manajemen keamanan informasi (ISMS), Jadi standar ini menyediakan kerangka kerja untuk mengelola dan meningkatkan keamanan sistem informasi, termasuk sistem ERP terhubung IoT. Standar ini mencakup aspek-aspek seperti manajemen risiko, kontrol akses, dan perlindungan data.

- NIST Cybersecurity Framework: Kerangka kerja keamanan siber yang dkembangkan oleh National Institute of Standards and Technology (NIST) di Amerika Serikat, Jadi kerangka kerja ini menyediakan pedoman dan kontrol untuk mengelola risiko keamanan siber di seluruh organisasi, termasuk sistem ERP terhubung IoT.

- PCI DSS (Payment Card Industry Data Security Standard): Standar keamanan data untuk organisasi yang memproses informasi kartu pembayaran, Jadi meskipun fokusnya pada keamanan kartu kredit, prinsip-prinsip PCI DSS dapat dterapkan pada sistem ERP yang memproses data sensitif lainnya yang terhubung dengan IoT.

- HIPAA (Health Insurance Portability and Accountability Act): Regulasi keamanan dan privasi data kesehatan di Amerika Serikat. Jika sistem ERP terhubung IoT memproses data kesehatan pasien, maka kepatuhan terhadap HIPAA sangatlah penting.

Regulasi yang Perlu Dipatuhi

Selain standar, terdapat pula regulasi spesifik yang perlu dpatuhi bergantung pada lokasi geografis dan jenis data yang diproses. Beberapa contoh regulasi tersebut meliputi:

- GDPR (General Data Protection Regulation): Regulasi Uni Eropa yang mengatur pengumpulan, penggunaan, dan penyimpanan data pribadi. Organisasi yang beroperasi di Eropa dan memproses data warga Eropa harus mematuhi GDPR.

- CCPA (California Consumer Privacy Act): Regulasi di California yang memberikan hak lebih besar kepada konsumen untuk mengakses dan mengontrol data pribadi mereka. Organisasi yang beroperasi di California atau memproses data konsumen California harus mempertimbangkan CCPA.

- Regulasi lokal terkait keamanan data: Setiap negara atau wilayah mungkin memiliki regulasi khusus terkait keamanan data yang perlu dpertimbangkan, Jadi organisasi perlu melakukan riset dan penilaian untuk memastikan kepatuhan terhadap regulasi lokal tersebut.

Ringkasan Pedoman dan Regulasi

Kepatuhan terhadap standar dan regulasi keamanan sangat penting untuk melindungi sistem ERP terhubung IoT dari ancaman dan pelanggaran. Organisasi perlu mengidentifikasi standar dan regulasi yang berlaku untuk operasi mereka, dan menerapkan kontrol keamanan yang sesuai. Hal ini termasuk mengidentifikasi risiko keamanan yang spesifik, menerapkan kontrol yang tepat, dan secara berkala mengevaluasi dan memperbarui kebijakan keamanan.

Pertimbangan Khusus

Pengamanan sistem ERP yang terhubung dengan IoT memerlukan pertimbangan khusus yang lebih kompleks dbandingkan sistem konvensional, Jadi faktor-faktor seperti skalabilitas, ketersediaan, dan pembaruan perangkat lunak perlu dpertimbangkan secara mendalam dalam strategi pengamanan. Tantangan dalam implementasi juga perlu diantisipasi dan dsiapkan solusinya untuk meminimalkan risiko.

Skalabilitas Sistem

Sistem ERP yang terhubung dengan IoT harus mampu menangani peningkatan jumlah perangkat dan data secara dinamis, Jadi penting untuk memilih arsitektur yang mendukung pertumbuhan dan perubahan kebutuhan bisnis. Hal ini mencakup perencanaan kapasitas jaringan, penyimpanan data, dan kemampuan pemrosesan yang memadai.

Ketersediaan Sistem

Ketersediaan sistem ERP yang terhubung dengan IoT merupakan faktor kritis. Gangguan pada sistem dapat berdampak signifikan pada operasional bisnis. Oleh karena itu, perlu drencanakan strategi cadangan data, redundansi infrastruktur, dan mekanisme pemulihan bencana (disaster recovery). Sistem pemantauan yang real-time juga dperlukan untuk mendeteksi dan mengatasi masalah dengan cepat.

Pembaruan Perangkat Lunak

Pembaruan perangkat lunak secara berkala sangat penting untuk menjaga keamanan sistem. Namun, pembaruan ini juga perlu dpertimbangkan dampaknya terhadap sistem yang terhubung dengan IoT., Jadi proses pembaruan yang terencana dan teruji harus dterapkan untuk meminimalkan risiko downtime dan ketidakstabilan sistem. Penting juga untuk mempertimbangkan keamanan patch dan update perangkat lunak yang dgunakan pada perangkat IoT.

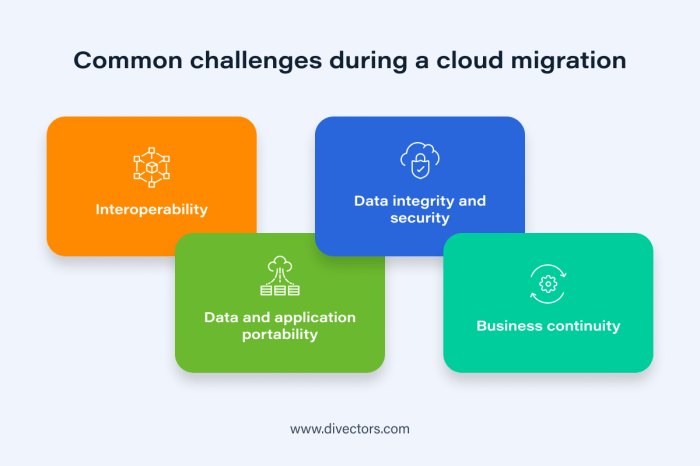

Tantangan Implementasi

Implementasi sistem ERP yang terhubung dengan IoT dapat menghadapi berbagai tantangan. Tantangan ini mencakup integrasi perangkat lunak yang kompleks, standar keamanan yang berbeda antar perangkat, dan kebutuhan pelatihan karyawan yang memadai. Penting untuk mengidentifikasi dan mengantisipasi tantangan tersebut agar implementasi berjalan lancar dan efektif.

- Integrasi perangkat lunak: Perangkat lunak dari berbagai vendor mungkin memerlukan konfigurasi dan integrasi yang rumit. Penting untuk memiliki tim ahli yang berpengalaman dalam mengintegrasikan berbagai sistem dan perangkat.

- Standar keamanan: Perangkat IoT sering memiliki standar keamanan yang berbeda-beda. Strategi pengamanan harus memastikan kesesuaian dan keselarasan dengan standar keamanan yang berlaku.

- Pelatihan karyawan: Karyawan perlu dlatih untuk menggunakan dan mengelola sistem ERP yang terhubung dengan IoT. Pelatihan yang memadai dapat mencegah kesalahan operasional dan meningkatkan efisiensi.

- Perubahan budaya kerja: Implementasi sistem baru dapat memerlukan perubahan budaya kerja. Penting untuk mengkomunikasikan perubahan dengan jelas dan membangun dukungan dari seluruh karyawan.

Pengelolaan Risiko

Pengelolaan risiko merupakan aspek penting dalam pengamanan sistem ERP yang terhubung dengan IoT. Penting untuk mengidentifikasi potensi risiko dan mengembangkan strategi mitigasi yang tepat, Jadi analisa risiko dan dampak (risk assessment) merupakan langkah awal untuk memetakan potensi masalah dan mengantisipasinya.

Ilustrasi Kasus

Contoh kasus nyata dapat memberikan wawasan berharga tentang potensi risiko dan cara mengatasi masalah keamanan pada sistem ERP yang terhubung dengan IoT. Berikut ini dsajikan beberapa contoh kasus yang dapat dpelajari.

Insiden Keamanan pada Pabrik Manufaktur

Sebuah pabrik manufaktur menggunakan sistem ERP terhubung IoT untuk mengelola produksi dan logistik. Sistem ini terhubung ke sensor-sensor pada mesin-mesin produksi untuk mengumpulkan data real-time. Namun, sistem ini rentan terhadap serangan denial-of-service (DoS) yang memanfaatkan celah keamanan pada protokol komunikasi IoT.

- Detail Insiden: Serangan DoS mengakibatkan hilangnya akses ke sistem ERP dan data produksi real-time. Sistem operasi mesin produksi mengalami gangguan yang menyebabkan terhentinya proses produksi.

- Penyebab: Penggunaan protokol komunikasi IoT yang tidak terenkripsi dan tidak terlindungi dengan baik. Tidak adanya autentikasi dan otorisasi yang memadai pada akses data.

- Dampak: Kerugian produksi yang signifikan, penundaan pengiriman barang, dan reputasi perusahaan terganggu. Kerugian finansial akibat kerusakan mesin dan keterlambatan produksi juga dialami perusahaan tersebut.

- Pelajaran yang Dipetik: Pentingnya penggunaan protokol komunikasi IoT yang terenkripsi dan terlindungi, implementasi mekanisme autentikasi dan otorisasi yang kuat, serta melakukan pengujian keamanan secara berkala.

Insiden Pencurian Data pada Perusahaan Distribusi, Strategi pengamanan sistem ERP yang terhubung dengan IoT

Sebuah perusahaan distribusi menggunakan sistem ERP terhubung IoT untuk memantau armada kendaraan dan persediaan barang. Sistem ini mengumpulkan data lokasi dan inventaris melalui GPS dan sensor pada kendaraan.

- Detail Insiden: Peretas berhasil menyusup ke dalam sistem ERP dan mencuri data sensitif mengenai lokasi kendaraan dan persediaan barang. Mereka kemudian menggunakan informasi tersebut untuk melakukan pencurian barang.

- Penyebab: Tidak adanya enkripsi data yang kuat, kelemahan pada konfigurasi jaringan, dan kurangnya kontrol akses pada sistem.

- Dampak: Kerugian finansial yang besar akibat pencurian barang, reputasi perusahaan tercoreng, dan hilangnya kepercayaan pelanggan. Kepercayaan pelanggan dan reputasi perusahaan dapat terdampak serius akibat insiden tersebut.

- Pelajaran yang Dpetik: Pentingnya enkripsi data yang kuat, penggunaan firewall yang efektif, penggunaan teknologi identifikasi dan otorisasi yang kuat, serta pelatihan karyawan tentang keamanan data.

Penutup

Dalam menghadapi kompleksitas pengamanan sistem ERP yang terhubung dengan IoT, strategi yang komprehensif dan berkelanjutan sangat dbutuhkan, Jadi penting untuk terus memantau perkembangan ancaman dan mengadaptasi strategi pengamanan sesuai kebutuhan. Dengan demikian, perusahaan dapat meminimalkan risiko, menjaga kepercayaan pelanggan, dan memastikan kelancaran operasional bisnis.

FAQ Terkini: Strategi Pengamanan Sistem ERP Yang Terhubung Dengan IoT

Apakah IoT meningkatkan risiko keamanan sistem ERP?

Ya, integrasi IoT memperluas permukaan serangan karena lebih banyak perangkat yang terhubung ke sistem. Risiko keamanan meningkat jika tidak ada strategi pengamanan yang tepat.

Apa saja contoh serangan yang mungkin terjadi pada sistem ERP yang terhubung dengan IoT?

Contohnya serangan denial-of-service (DoS), serangan man-in-the-middle (MitM), dan pencurian data. Serangan ini dapat mengganggu operasional dan menyebabkan kerugian finansial.

Bagaimana cara memilih metode otentikasi yang tepat untuk sistem ini?

Metode otentikasi harus kuat dan kompleks, mempertimbangkan faktor keamanan multi-faktor. Penting untuk memilih metode yang sesuai dengan kebutuhan dan risiko sistem.